علاوه بر موارد ذکر شده، موارد دیگری هم هستند که در طراحی AD CS باید در نظر گرفته شوند. اولین مورد قابل توجه نحوه درخواست و توزیع مجوز ها است. همانطور که گفته شد یک مجوز برای تعیین هویت یک کاربر، وسیله یا برنامه به کار می رود. بنابراین باید مکانیسمی برای دادن مجوز صحیح به آن شیئ داشته باشیم. CA ها (نه فقط CA مایکروسافت) از مکانیسم های متعددی برای بررسی پیش از صدور مجوز هستند. یکی از سخت گیرانه ترین روش های متداول آن است که یک فرد با ملاقات حضوری با متقاضی دریافت مجوز، برای او مجوز صادر کند. برای آنکه مجوز امنیت بیشتری داشته باشد می تواند مجوز را روی یک وسیله سخت افزاری ایمن همانند کارت هوشمند به او تحویل داد پس از این وظیفه نگه داری از مجوز بر عهده ی شخصی است که مجوز به او داده شده است. اگر از Automatic Enrollment (صدور مجوز به صورت خودکار) استفاده می شود باید افراد پیش از آنکه توانایی دسترسی به شبکه را داشته باشند، تعیین هویت شوند. این کار با اخذ مدارکی همچون کارت پرسنلی و… قابل انجام است. این فرایند باید توسط مدیر ارشد IT و مدیر منابع انسانی پیش بینی شود.

مسئله بعدی مدت زمان اعتبار یک مجوز است. همانطور که گفته شد، معمولا Certificate ها دارای یک جفت کلید هستند. با کم کردن زمان اعتبار، ریسک به سرقت رفتن کلید ها کاهش پیدا می کند و به عبارت دیگر مدت کوتاه تر اعتبار، سبب افزایش قابلیت اطمینان به زیرساخت امنیتی می شود. اما کوتاه تر شدن مدت اعتبار سبب افزایش شدید عملیات مدیریتی می شود. همچنین زمان مجوز های خود CA ها نیز دارای اهمیت است. معمولا ROOT CA ها دارای بیشترین زمان هستند. پس از آن ها intermediate CA ها هستند. Issuing CA که CA هایی هستند که مستقیما با کاربران در ارتباط اند دارای زمان کوتاه تری هستند. به عنوان مثال ممکن است از یک فاصله ی ۵ ساله برای ساختار سه لایه ای استفاده کنید به این ترتیب که، مجوز های صادر شده توسط Issuing CA دارای یک سال اعتبار باشند. مجوز Issuing CA دارای ۵ سال اعتبار، Intermediate CA ها ۱۰ سال و ROOT CA دارای ۱۵ سال اعتبار باشد. همانطور که گفته شد، چنانچه مجوز یک CA باطل شود، تمام مجوز های صادر شده توسط آن از جمله CA های زیردست نیز باطل می شود بنابراین بازه های زمانی باید با دقت انتخاب شوند. اعداد ذکر شده تنها مثال بودند و در آینده در خصوص نسبت مناسب و چگونگی طراحی این زمان بیشتر بحث خواهد شد.

نصب AD CS :

سروری که روی آن قصد نصب AD CS را دارید باید حداقل ویژگی های زیر را داشته باشد:

۱٫ چند پردازنده داشته باشد، چرا که توان پردازشی بالا می تواند فرآیند واگذاری را تسریع کند.

۲٫ مقدار RAM قابل توجه نیست و حداقل میزان RAM کفایت می کند. VM ها می توانند فقط ۵۱۲MB RAM داشته باشند.

۳٫ داشتن حداقل دو Hard disk جدا برای جدا کردن محل ذخیره سازی Database و logها. همچنین استفاده از تکنولوژی RAID در حالاتی که توازنی بین Reliability و Performance ایجاد می کند اکیدا توصیه می شود.

۴٫ طول کوتاه تر کلید، سبب بیشتر استفاده شدن از دیسک می شود. طول بلند تر کلید سبب بیشتر استفاده شدن از CPU می شود. بنابراین تعادلی از این دو با توجه به شرایط سرور دارای اهمیت است.

۵٫ سیستم عامل ویندوز سرور ۲۰۰۸ نسخه Standard فقط از Stand-alone CA پشتیبانی می کند. در نسخ کامل تر( Enterprise و DataCenter ) تمام قابلیت ها پشتیبانی می شود.

همچنین موارد زیر را در نظر داشته باشید:

- یک جنگل AD DS که حداقل دارای دارای یک دامین باشد.

- با توجه به طراحی شبکه و طراحی Certificate Server ها، کامپیوتر هایی که قرار است CA شوند در Server Farm های مناسب قرار داشته باشند. با توجه به لایه های، Issuing CA می تواند NDES هم باشد. توجه داشته باشید که برای نصب AD CS باید IIS نصب شود. البته نیازی نیست که پیش از نصب AD CS اقدام به نصب IIS کنید چرا که به صورت خودکار IIS و اجزای مورد نیاز نصب می شود.

پیاده سازی یک سناریوی ساده با AD CS سلسله مراتبی:

این سناریو، یک سناریوی متداول است و هر چند در اینجا فقط به مباحث آموزشی توجه می کنیم. در سناریوی زیر از سه سرور مختلف با نام های Server01 ، Server02 و Server03 استفاده می کنیم. همچنین زیرساخت های ارتباطی از پیش پیکربندی شده اند و همچنین AD DS در حال اجرا است. برای افزودن این سرویس جدید، در مرحله طراحی شبکه زیرساخت های لازم در نظر گرفته شده و اکنون قصد داریم مرحله پیاده سازی این سرویس را آغاز کنیم.

۱٫ Server03 عضو دامین است. در این سرور قصد داریم Root CA را راه اندازی کنیم. یک رول جدید را می خواهیم اضافه کنیم. برای این کار در Server Manager روی گره Roles کلیک راست کرده و Add Roles را می زنیم.

۲٫ مطالب توضیح داده شده را دقت می خوانیم و next را می زنیم. سپس در مرحله Select Server Roles گزینه Active Directory Certificate Services را انتخاب می کنیم و next را می زنیم.

۳٫ در مرحله بعد، مطالب توضیح داده شده و معرفی سرویس AD CS را با دقت می خوانیم و Next را می زنیم.

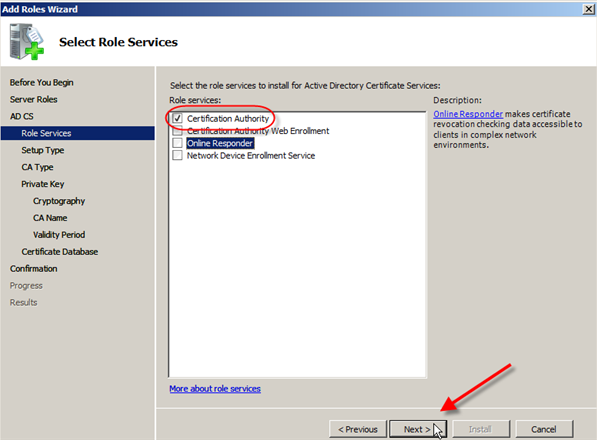

۴٫ با توجه به آنکه در حال راه اندازی Root CA هستیم و به زودی از شبکه آن خارج خواهیم کرد یا آن را Shut Down می کنیم، هیچ رول دیگری روی ان نصب نمی کنیم. فقط Certificate Autority را انتخاب می کنیم و next را می زنیم. ضمنا توجه کنید که رول های Network Device Enrollment Service و Cetrificate Autority نمی توانند هم زمان روی یک سرور نصب شوند.

۵٫ در مرحله انتخاب نوع سرور گزینه StandAlone را انتخاب می کنیم و next را می زنیم.در مرحله بعدی Root CA را انتخاب می کنیم.

۶٫ در مرحله Private Key؛ یک کلید خصوص جدید می سازیم. با توجه به آنکه در حال نصب اولین بار Root CA هستیم، مجبور به انجام این کار هستیم. چنانچه به دلایلی همانند System failures در حال نصب مجدد سرویس هستیم می توانیم از کلید ها موجود استفاده کنیم، هرچند توصیه نمی کنم. همچنین اگر در حال راه اندازی CA هستید که در سلسله مراتب یک CA غیر مایکروسافتی قرار دارد باید گزینه Select an existing private key on this computer را انتخاب کنید. توجه کنید که باید پیش از نصب رول CA کلید خصوصی را روی سرور نصب کرده باشید.

۷٫ در بخش تنظیمات رمزنگاری (Cryptograohy) ابتدا Provider رمزنگاری را معین می کنیم، سپس الگوریتم hash و طول کلید را مشخص کرده و در پایان گزینه Use strong private key protection را در دسترس داریم که می توان به این طریق امنیت محکم تری را برای Root CA و… ایجاد کرد. در این بخش گزینه های متعددی داریم که تنظیم صحیح آن ها بسیار اهمیت دارد. به اختصار به چند نکته پایه اشاره می شود:

- هرچه طول کلید طولانی تر باشد امنیت محکم تر می شود اما پردازش بیشتری به پردازنده(ها) وارد می شود و به عبارت دیگر زمان بیشتری صرف امضای اسناد می شود، زمان بیشتری صرف کد کردن و دی کد کردن می شود.

- Cryptographic Service Provider یا CSP متوری است که Cryptographic Application Programming Interface یا API برای تولید زوج کلید استفاده می شود. CSP می تواند نرم افزار یا سخت افزار باشد. به عنوان مثال RSA#Microsoft Software key Storage Provider یک Provider مبنی بر نرم افزار و RSA#Microsoft SmartCard Key Storage Provider یک provider مبنی بر سخت افزار است.

- الگوریتم Hash، برای تولید و منصوب کردن یک مقدار Hash به یک زوج کلید است. به سادگی می توان گفت انتخاب الگوریتم متفاوت سبب می شود تا روش متفاوتی برای تولید Hash Value ایجاد شود.

- با استفاده ازگزینه use strong private key protection features provided by the csp می توان از استفاده های غیر تایید شده به وسیله ورود کلمه عبور یک مدیر پیش از هر عمل مربوط به رمزنگاری جلوگیری کرد.

۸٫ با زدن next به گام بعدی می رویم. در این مرحله نام و پسوند CA را می توان معین کرد، در صورت نیاز آن ها را تغییر دهید.

۹٫ در مرحله بعدی مدت زمان اعتبار مجوز را مطابق آنچه گفته شد معین می کنیم. در اینجا ۲۰ سال را برای RootCA انتخاب می کردیم.

۱۰٫ در مرحله بعدی باید محل ذخیره سازی Database و log را معین کنیم. همانطور که در نصب اکتیودایرکتوری گفته شده همواه توصیه می شود این دو محل کاملا از لحاظ دیسک مجزا باشند و همچنین گزینه های backup و RAID مناسب درنظر گرفته شود. با این حال در RootCA از آنجا که اغلب offline می شود از حساسیت کمتری برخوردار است. در RootCA هایی که از کامپیوتر مجازی استفاده می شود لازم است از زمان بندی های دقیق تر Backup استفاده شود.

۱۱٫ در این مرحله ممکن است نصب IIS نیز لازم باشد. از آنجا که در اینجا پیش نیاز ها را رعایت کرده بودیم و IIS را پیش تر نصب کرده بودیم، با این مرحله مواجه نشدیم.

۱۲٫ در مرحله آخر، باید تنظیمات معین شده را با دقت خواند تا از هر اشتباهی جلوگیری شود. لازم به توجه است که نام و دامین پس از آنکه رول CA نصب می شود نمی تواند تغییر کند. در صورت صحت اطلاعات نمایش داده شده، Install را می زنیم.

اکنون RootCA آماده شده است و می توان Issuing Server های دیگری راه اندازی کرد. حال قصد داریم در Server04 یک Subordinate CA راه اندازی کنیم. مراحل مشابه آن است که قبل انجام دادیم.

۱٫ در مرحله CA Type ، گزینه Subordinate CA را انتخاب می کنیم.

۲٫ در مرحله Certificate Request به صورت زیر عمل می کنیم:

- اگر CA والد در حال حاضر آنلاین است، گزینه Send a Certificate Request to a parent CA را انتخاب می کنیم و سپس بر اساس Computer Name با CA name و انتخاب Parent CA یک درخواست ارسال می کنیم.

- اگر CA والد در حال حاضر آنلاین نیست، گزینه درخواست مجوز را در محلی مناسب ذخیره می کنیم و پس از آنکه مجوز توسط Parent CA تایید شد، CA جدید می تواند شروع به کار کند. برای این کار گزینه Save a Certificate request to file را انتخاب می کنیم.

در این بخش نحوه نصب سرویس پایان می پذیرد و در قسمت بعدی با مدیریت های ابتدایی آشنا خواهیم شد.