زمانی که از یک ساختار توزیع شده (distributed) برای زیرساخت Active Directory Domain Services استفاده می شود، با چالش قابل توجه در رو به رویی با Firewall ها پدیدار می شوند:

۱٫ promote کردن ابتدایی DC ها

۲٫ ترافیک Replication بین DC ها

Active Directory به پروتکل RPC یا Remote Procedure Call برای replication بین dc ها وابسته است هر چند در برخی شرایط با پذیرش محدودیت در توانایی Replication کردن برخی پارتیشن ها، می توان از SMTP یا Simple Mail Transfer Protocol استفاده نمود. همانطور که می دانید، سیستم تخصیص پویای پورت RPC یک عدد تصادفی بالای ۱۰۲۴ به عنوان شماره پورت انتخاب می کند. برای کارکرد صحیح زیرساخت AC DS یکی از راهکار های زیر با توجه به معماری DMZ پیشنهاد می شود:

۱٫ اجازه دادن به RPC در Firewall روی Port address Range مورد استفاده Dynamic Port Allocation (باز کردن پورت های مورد نیاز)

۲٫ محدود کردن RPC در استفاده از پورت های TCP و باز کردن همان تعداد

۳٫ کپسوله کردن ترافیک DC به DC با استفاده IPSec و باز کردن Firewall برای آن

هر کدام از راهکار های فوق، محاسن و معایب خاص خود را دارند که در وضعیت عمومی، روش های انتهای لیست دارای محاسن بیشتری نسبت به روش ابتدایی هستند. لذا روش سوم در اینجا به عنوان بهترین روش در نظر گرفته می شود و روی آن تمرکز می شود، هر چند که تمام روش ها شرح داده می شوند.

Dynamic RPC به صورت کامل

| مزایا | معایب |

| تنظیماتی روی سرور لازم نیست | تبدیل فایروال به پنیر سوراخ دار! پورت های ورودی تصادفی تنظیمات غیر ایمن Firewall |

برای آنکه Replication بتواند به طرز مناسبی عمل کند لازم است پورت های ذکر شده در جدول زیر در دسترس باشند یا به عبارت دیگر Firewall های بین DC ها در وضعیت باز باشند.

| نام سرویس | شماره پورت/ پروتکل |

| RPC endpoint mapper | 135/tcp, 135/udp |

| Network basic input/output system (NetBIOS) name service | 137/tcp, 137/udp |

| NetBIOS datagram service | 138/udp |

| NetBIOS session service | 139/tcp |

| RPC dynamic assignment | 1024-65535/tcp |

| Server message block (SMB) over IP (Microsoft-DS) | 445/tcp, 445/udp |

| Lightweight Directory Access Protocol (LDAP) | 389/tcp |

| LDAP ping | 389/udp |

| LDAP over SSL | 636/tcp |

| Global catalog LDAP | 3268/tcp |

| Global catalog LDAP over SSL | 3269/tcp |

| Kerberos | 88/tcp, 88/udp |

| Domain Name Service (DNS) | 53/tcp1, 53/udp |

باز کردن Port Address Range لازم برای Dynamic Port Allocation در RPC در اکثر محیط های عملیاتی بنا بر مسائل امنیتی غیر ممکن است از این رو راهکار های دیگر در ادامه مورد استفاده قرار می گیرند.

RPC چگونه کار می کند؟

سرویس RPC، خود را با استفاده از UUID یا universal unique ID در Registery تنظیم می کند. UUID ها بسیار شبیه به GUID ها هستند. زمانی که یک سرویس RPC استارت می شود، یک پورت آزاد را به صورت رندم با UUID خود در Registery ثبت می کند و عمر این اختصاص پورت برابر با عمر سرویس است.

زمانی که یک کلاینت می خواهد با یک سرویس RPC ارتباط برقرار کند، نمی تواند تعیین کند که سرویس روی کدام پورت در دسترس است. در اکتیو دایرکتوری، ابتدا روی پورت ۱۳۵ با استفاده از سرویس Port Mapper یا Endpoint Mapper یک اتصال (Connection)جهت تعیین پورت برای RPC صورت می گیرد و اتصال بسته می شود و سپس کلاینت با استفاده از پورت دریافت شده از Port Mapper یک اتصال به سرویس RPC برقرار می کند. از آنجا که نمی توان دانست چه پورتی در نظر گرفته شده است، لازم است تمام پورت ها باز باشد.

Limited RPC

|

مزایا |

معایب |

| امنیت بیشتر نسبت به Dynamic RPC | نیاز به ویرایش Registry روی تمام سرور ها نفوذگر پس از شناسایی پورت می تواند از آن سوء استفاده کند |

در این سناریو امنیت به صورت کلی بهبود پیدا می کند اما نیازمند ویرایش Registry روی تمام DC ها است. تغییرات Registry می تواند با استفاده از ابزارهایی همانند REG.EXE اسکریپت شوند. در این شرایط باید پورت ثابت برای AD Replication و Sysvol file Replication در نظر گرفته شود. IANA رنج ۴۹۱۵۲ تا ۶۵۵۳۵ را برای استفاده به صورت Dynamic و private در نظر گرفته است. شما باید پورت هایی که به صورت متداول مورد استفاده قرار نگرفته است را برای منظور در نظر بگیرید. مسئولان امنیتی شبکه ممکن است پیش تر لیستی از این پورت ها را برای این منظور در نظر گفته باشند.

برای ویرایش پورت کافی است در مسیر زیر در Registry رفته و یک DWORD جدید به نام TCP/IP Port (با فاصله) و مقدار پورت مطلوب بسازید:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\

برای File Replication Service در مسیر زیر در Registry یک DWORD جدید به نام RPC TCP/IP Port Assignment با مقدار پورت مطلوب بسازید:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTFRS\Parameters\

Distributed File Services Replication Service شامل ابزار dfsrdiag.exe روی خط فرمان است که با استفاده از آن می توانید، پورت RPC که برای مدیریت و Replication مورد استفاده قرار می گیرد را ست کنید. این مثال را دنبال کنید:

dfsrdiag StaticRPC /port: nnnnn /Member: Branch01.sales.contoso.com

در این مثال nnnnn معرف یک پورت ثابت RPC است که DFSR برای Replication از آن استفاده می کند. Branch01.sales.contoso.com معرف نام DNS کامپیوتر هدف است. اگر از این سوییچ استفاده نشود، ابزار همان کامپیوتر را با عنوان هدف در نظر می گیرد.

لازم است که تغییرات روی تمام DC ها اعمال شود. در Windows Server 2000, 2003 نیاز به restart شدن وجود دارد تا NTDS با تنظیمات جدید اجرا شود. اما در Windows Server 2008 و جدید تر، تنها Restart شدن Active Directory Domain Services کفایت می کند زیرا، این عمل سبب می شود، NTFSR نیز Restart شود. با این وجود، همچنان لازم است سرویس DFS Replication به صورت دستی Restart شود.

اکنون به جای باز بودن پورت های ۱۰۲۴-۶۵۵۳۵/tcp برای RPC dynamic assignment کافی است پورت های زیر روی فایروال باز باشد.

|

نام سرویس |

شماره پورت |

| RPC static port برای AD replication | پورت ثابت/TCP |

| RPC static port برای FRS یا | پورت ثابت/TCP |

| RPC static port for DFS Replication | پورت ثابت/TCP |

نکته قابل توجه آن است که همچنان به سرویس Port Mapper نیاز است، زیرا کلاینت RPC نمی داند از پورت های ثابت استفاده شده است اما Port Mapper همواره یک پورت ثابت را باز می گرداند.

RPC UUID Filtering Firewalls

| مزایا | معایب |

| امنیت بیشتر نسبت به Dynamic RPC فقط اینترفیس هایی از فایروال که توسط ادمین مجاز شده اند، عبور می کند |

درخواست های timing کلاینت می تواند سبب error های گاه و بی گاه شود |

کلاس جدیدی از فایروال ها برای مدیران شبکه در دسترس است که با استفاده از آن، می توانند معین کنند در سراسر شبکه کدام اینترفیس ها برای RPC مجاز اند. فایروال درخواست ها و پاسخ های RPC را مانیتور می کند و زمانی که یک درخواست موفقیت آمیز باشد و اینترفیس مجاز باشد، یک جدول از ورودی سرور های RPC شناخته شده و به RPC Session ها را bind می کند. زمانی که یک Partner به یک پورت کانکت می شود، فایروال بر اساس درخواست های قبلی Port Mapper آن را Allow می کند. همچنان پورت های دیگری که در فوق به آن اشاره شد، لازم است باز باشند.

لیست اینترفیس هایی RPC که در محیط اکتیودایرکتوری مورد استفاده قرار می گیرد.

|

نام |

UUID |

استفاده ی متعارف |

| MS NT Directory DRS Interface | e3514235-4b06-11d1-ab04-00c04fc2dcd2 | AD Replication |

| MS NT Directory NSP Interface | f5cc5a18-4264-101a-8c59-08002b2f8426 | Outlook Address book, اختیاری |

| LSA RPC | 12345778-1234-abcd-ef00-0123456789ab | Local Security Authority |

| Netlogon | 12345678-1234-abcd-ef00-01234567cffb | Remote Logon |

| SAM RPC | 12345778-1234-abcd-ef00-0123456789ac | Security Accounts Manager |

| NTDS Backup Interface | ecec0d70-a603-11d0-96b1-00a0c91ece30 | AD Backup, اختیاری |

| NTDS Restore Interface | 16e0cf3a-a604-11d0-96b1-00a0c91ece30 | AD Restore, اختیاری |

| File Replication Service | f5cc59b4-4264-101a-8c59-08002b2f8426 | FRS Replication |

| File Replication API | d049b186-814f-11d1-9a3c-00c04fc9b232 | FRS Administration |

| DFS Replication Service | 897e2e5f-93f3-4376-9c9c-fd2277495c27 | DFS-R Interface |

می توانید این روش را رهیافت Limited RPC ترکیب کنید کنید. با این ترکیب برای گمنامی بیشتر می توانید، پورت سرور را بر یک اساس تغییر دهید، بدون آنکه فایروال را باز پیکربندی کنید.

کپسوله کردن در IPSec

| مزایا | معایب |

| بهترین امنیت از دیدگاه firewall سیاست های جداسازی شده یک دلیل خوب برای پیاده سازی PKI یا Public Key infrastructure، اگر مطلوب باشد. |

تنظیمات سیاست IPsec روی تمام سرور ها ممکن است، مدیران Firewall از استفاده از Tunnel زیاد خوشحال نشوند |

IPSec یک روش ساده برای کپسوله کردن و حمل ترافیک RPC از Firewall ایجاد می کند. در کنار ساده شدن حمل بسته های RPC، مزایای دیگر همچون بهبود امنیت به دلیل Mutual Authentication در IPSec بین DC ها وجود دارد. به این صورت، با استفاده از kerberos یا Certificate های ماشین DC پیش از هر انتقال اطلاعاتی می داند که با چه کسی در ارتباط است.

این مطلب نشان می دهد که چگونه یک IPSec Policy با استفاده از Microsoft Managment Console یا MMC ساخته شود. با استفاده از ابزار IPSECPOL.EXE می توانید، ساخت Policy را اسکریپت کنید.

پیش از شروع لازم است در مورد آنکه از IPSec Certificates برای Authentication استفاده شود یا از Kerberos تصمیم گیری شود. جهت بهره گیری از Kerberos Authentication لازم است هر کامپیوتر در یک دامین باشند و برای فاز Domain Controller Promotion یا DCPromo لازم است راهکار دیگری مورد استفاده قرار گیرد. Point-to Point Tunneling Protocol یا PPTP به خوبی در این سناریو کار می کند و در اینجا مشروح شده است. برای IPSec Replication یا PPTP DC Promotion لازم است فایروال به صورت زیر تنظیم شده باشد.

|

نام سرویس |

شماره پورت |

| Domain Name Service (DNS) | 53/tcp, 53/udp |

| PPTP establishment (در صورت استفاده از PPTP) | 1723/tcp |

| GRE, generic routing encapsulation (در صورت استفاده از PPTP) | IP protocol 47 |

| Kerberos | 88/tcp, 88/udp |

| IKE, Internet Key Exchange | 500/udp |

| IPSec ESP, encapsulated security payload | IP protocol 50 |

| IPSec AH, authenticated header | IP protocol 51 |

چنانچه برای Authentication در IPSec از Certificate به جای kerberos استفاده کنید، می توانید روی سرور تنظیمات را طوری انجام دهید که ترافیک Kerberos درون IPSec قرار گیرد.

توجه داشته باشید که IPSec در NAT کار نخواهد کرد زیرا، IPSec از IP Address در زمان محاسبه Check Sum استفاده می کند و Packet های IPSec ای که Source Address آن ها توسط NAT تغییر می یابند به دلیل عدم صحت Check Sum در مقصد Discard (دور انداخته) می شوند.

Domain Controller Promotion با PPTP Tunnel

اگر می خواهید PPTP Tunnel برای فاز Promotion استفاده کنید، باید RRAS را روی شبکه داخلی تنظیم نمایید. RRAS می تواند روی دامین کنترلر داخلی یا روی یک سرور دیگر اجرا شود. جهت ساده سازی این امر، بهتر است RRAS روی همان Subnet ای باشد که Root Domain Controller روی آن قرار دارد. با این روش نیازی به مدیریت Route وجود نخواهد داشت.

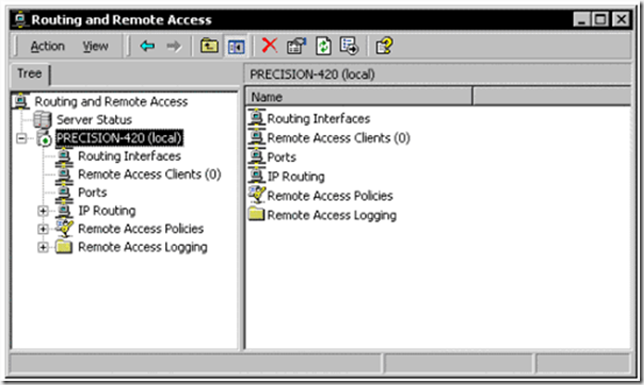

برای تنظیم RRAS، کنسول Routing And Remote Access را باز کنید و روی نود Server کلیک راست کنید و گزینه Configure and Enablle Routing and Remote Access را بزنید سپس گزینه ی Manually Configured Server را انتخاب کنید.

اکنون پس از کلیک روی + باید کنسول MMC مشابه زیر باشد:

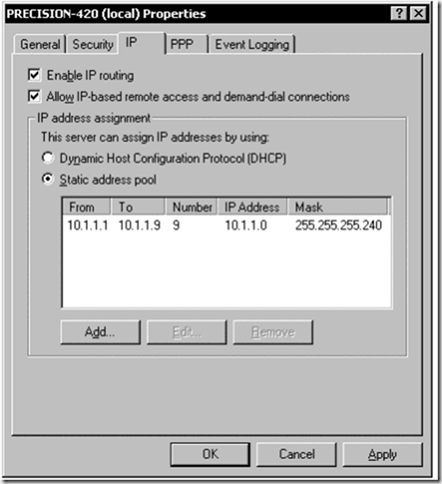

اکنون روی نود Server کلیک راست کنید و Properties بگیرید. در TAB (زبانه) IP روی Static Address Pool کلیک راست کنید و سپس رنج IP Address های Internal را وارد کنید.

روی نود Port در کنسول کلیک راست کنید و سپس Properties بگیرید. اگر Direct Access را تنظیم کنید، نه Remote Access نه Dial on Demand مجاز نخواهند بود. اگر با استفاده از یک Modem روی سرور متصل می شوید، Dial on demand را می توانید تنظیم کنید. اگر به بیشتر از ۵ پورت نیاز ندارید، لازم نیست PPTP را تغییری دهید.

RRAS اکنون برای پذیرش ترافیک های ورودی PPTP برای Promote کردن Domain Controller آماده است. پیش از آنکه یک DC را در Perimeter Network یا External network راه اندازی کنید، یک کانکشن جدید برای PPTP Tunnel ایجاد می کنیم. در انجام Wizard در نظر داشته باشید:

۱) گزینه Connect to a private network throgh Internet را انتخاب کنید.

۲) هیچ کانکشن اولیه ای را dial نکنید. (initial connection)

3) آدرس IP مربوط به RRAS را به عنوان مقصد وارد کنید.

۴) گزینه دسترسی به کانکشن را برای تمام کاربران تنظیم کنید.

۵) کانکشن را share نکنید.

۶) نام کانکشن دلخواه است.

۷) گزینه Include Windows Logon Domain را بزنید.

اکنون می توانید با استفاده از DCPromo مراحل نصب را انجام دهید.

Domain Controller Promotion با استفاده از IPSec و Machine Certificates

شما این رهیافت را می توانید در نظر بگیرید اگر یکی از شرایط زیر در سناریوی شما وجود دارد:

۱) شما نمی خواهید/ نمی توانید از PPTP برای Promotion استفاده کتید.

۲) ترجیح می دهید Kereberos از میان Firewall دارای permit نشود.

۳) به دنبال یک دلیل خوب برای مجهز شدن به زیرساخت PKIs هستید.

ابتدا لازم است Certificates را روی دامین کنترلر ها نصب شود تا امکان IPSec Authentication ایجاد شود. تمام Certificate ها لازم است توسط Certificate Authority یا CA به صورت Signed باشند. اگر CA یک Windows CA باشد، می توان از ویژگی Auto-Enrollment استفاده کرد. البته می توان از هر CAدیگری که دارای اعتبار باشد نیز استفاده کرد. عموما، ترافیک های مشخصی از IPSec transport mode مستثنی می شوند:

۱) broadcast : به دلیل آنکه فرستنده تمام دریافت کننده ها را نمی داند، نمی تواند در IPSec Filter قرار گیرد.

۲) Multicast: مشابه Broadcast

3) RSVP یا Resource reSerVation Protocol: لازم است جهت Qos Marking مستثنی گردد. با این وجود یک IPSec Packet می تواند در RSVP Packet باشد.

۴) IKE یا Internet Key Exchange: پروتکل IPSec برای برقراری پارامتر های امنیتی و انجام تبادل کلید به آن وابسته است و ارتباطات IKE بر حسب نیاز رمزنگاری (encrypt) شده اند.

۵) Kerberos: ترافیک پروتکل Kerberos به خودی خود ایمن شده است و ممکن است برای Machine Authenticationتوسط IPSec مورد استفاده قرار گیرد.

حتی اگر در IPSec Filter مشخص گردد که تمام ترافیک لازم است encapsulate شود، موارد ذکر شده مستثنی می گردند. قرار دادن ترافیک Kerberos در IPSec پس از زمانی که یک ماشین به عنوان DC تعریف شده باشد مشکلی ایجاد نخواهد کرد اما نه برای ماشینی که هنوز به عنوان DC تعریف (promote) نشده است. به همین دلیل است که از Machine Certificates استفاده می شود. برای آنکه ترافیک های استثای پیش فرض را تغییر دهید به مسیر زیر در Registry رفته و گزینه ی NoDefaultExempt را ویرایش کنید:

HKEY_LOCAL_MACHINE

SYSTEM\

CurrentControlSet\

Services\

IPSEC\

در این صورت ترفیک Kerberos و RSVP در IPSec قرار خواهند گرفت. چنانچه تصمیم گرفته اید از این رهیافت استفاده کنید، لازم است تمام مراحل IPSec Transport Mode برای DC 2 DC Traffic را پیش از Promotion انجام دهید:

۱) اگر لازم است، ترافیک kerberos را در IPSec قرار دهید.

۲) CA را نصب کنید

۳) Machine Certificates های لازم را برای تمام DC ها و DC های کاندیدا نصب کنید.

۴) مراحل IPSec Transport Mode برای DC 2 DC Traffic را انجام دهید.

۵) مراحل Promotion را روی DC کاندیدا انجام دهید.

۶) اتمام – انجام درست Replication را مورد بررسی قرار دهید.

* منظور از DC کاندیدا، ماشینی است که قرار است DC شود.

مقایسه دو متد برای Promotion

|

PPTP Tunnel |

IPSec با Machine Certificates |

| سریع و آسان | یک دلیل مناسب برای PKIs |

| نیاز به اجازه عبور ترافیک kerberos از Firewall | امکان شامل کردن Kerberos در IPSec |

| نیازه به اجازه عبور ترافیک PPTP در Firewall | پروتکل های کمتری در Firewall نیاز به مجوز عبور دارند |

| روش مجزا برای Replication و Promotion و نیاز به IPSec و PPTP | تک مرحله ای |

نمی توان هیچ یک از روش ها را ارجح دانست و در سناریو های مختلف روش بهتر متمایز است.

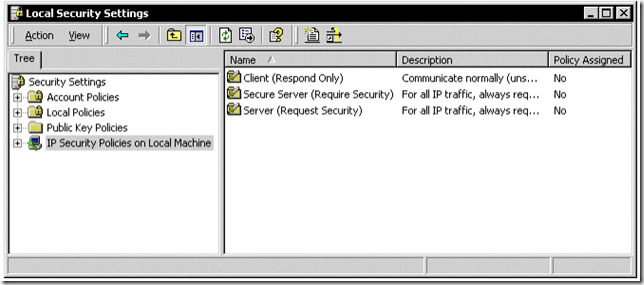

تنظیم IPSec Transport Mode برای DC 2 DC Traffic

در این مرحله قصد داریم تنظیماتی را روی تمام DC ها انجام دهیم که ارتباطات آن ها توسط IPSec صورت گیرد. با این تنظیمات لازم است مجوز عبور ترافیک IPSec و پروتکل های مرتبط روی Firewall داده شود. توجه داشته باشید که قصد ساخت IPSec Tunnel را نداریم و از IPSec Transport Mode استفاده خواهد شد. روی هر دامین کنترلر لازم است IPSec Policy ایجاد شود. برای این منظور در کنسول Local Security Policy در Administrative Tools رفته و در Node (گره) IP Security Policies on local Machine در ساختار درختی کلیک می کنیم. ابتدا لازم است یک Filter List و Action ایجاد گردد.

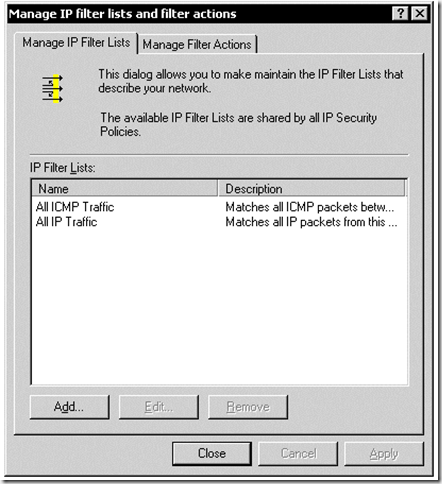

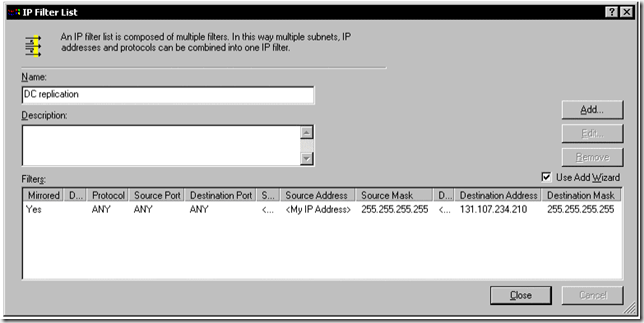

Filter List معین می کند که چه IP Address، پورت، پروتکل برای از IPSec بهره می گیرند. در اینجا قصد داریم ترافیک را بین DCها فقط انتخاب کنیم. (نه ترافیک بین DC ها و کلاینت ها) سپس در قسمت سمت راست کلیک راست کرده و گزینه Manage IP filter lists and filter actions را می زنیم. در زبانه ی Manage IP List Filter یک لیست فیلتر جدید اضافه می کنیم. واضح است که یک لیست فیلتر شامل تعدادی فیلتر است که هر فیلتر اشاره به یک سرور که با آن قصد Replication داریم می کند.

گزینه ی Add را می زنیم و سپس با توجه به مراحل زیر یک فیلتر لیست برای DC Replication ایجاد می کنیم:

۱) انتخاب My IP Address برای Source

2) انتخاب A specific IP Address برای Destination و وارد کردن IP یک سرور دیگر

۳) انتخاب Any برای protocol type

مراحل را برای تمام DC ها که قصد Replication با آن ها را داریم انجام می دهیم و در پایان Close را می زنیم.

سپس در زبانه ی Manage Filter Action دکمه Add را می زنیم. در انجام مراحل Wizard گزینه ی Negotiate Security را انتخاب می کنیم و Do not communicate with computers that do not support IPSec و همچنین Encapsulated Secure Payload را انتخاب می کنیم. چک باکس Edit Properties را بزنید چون قصد داریم تنظیمات را ویرایش کنیم. در propertiesگزینه ی Accept unsecured communication, but always respond using IPSec را غیر فعال نموده.

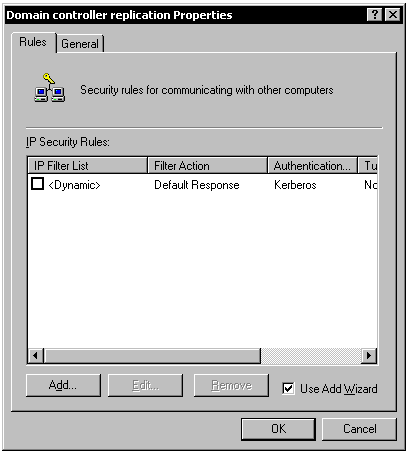

اکنون می توان IPSec Policy را ایجاد کرد. برای این منظور در قسمت سمت چپ کنسول Local Security Policy کلیک راست کرده و گزینه ی Create IP Security Policy را بزنید و مراحل Wizard را پیش بگیرید. گزینه Activate The default response rule را غیر فعال کنید. اکنون شما یک Policy ایجاد کرده اید که شامل هیچ قانونی نیست. قانون ها از اعمال action ها روی Filter List ها به وجود می آیند. برای این منظور در properties مربوط به policy ایجاد شده در زبانه Rules گزینه Add را بزنید.

در انجام مراحل wizard مربوطه گزینه This rule does not specify a tunnel را زده و سپس Network Interface مناسب را انتخاب کنید. در اکثر سناریو ها LAN است. Filter List و Action که پیش تر ساختید را انتخاب کنید و در مرحله Authentication Method:

- اگر از PPTP Tunnel برای DCPromo استفاده می کنید، گزینه ی Kerberos V5 protocol

- اگر از Machine Certificates استفاده می کنید، گزینه ی Use a certificate from this Certificate Authority را انتخاب کنید و سپس CAکه از آن Certificate دریافت شده است را انتخاب کنید. در پایان باید یک Rule در policy ایجاد شده باشد.

در پایان لازم است سیاست ایجاد شده فعال گردد. روی Doamin Controller Policy کلیک راست کرده و Assing را بزنید. پردازش IPSec بلادرنگ شروع می گردد.

آزمایش IPSec Policy

در پایان پس از آنکه حداقل روی دو ماشین مراحل را انجام دادید، سیاست ساخته شده را مورد بررسی قرار دهید. با استفاده از ابزار IPSECMON.EXE می توانید در زمانی دو ماشین در IPSec Connection قرار دارند IPSec را مانیتور کنید:

۱) دستور ipsecmon را وارد کنید. یک رابط گرافیکی باز خواهد شد. در قسمت Option گزینه Refresh Rate را به یک ثانیه ویرایش کنید.

۲) با استفاده از دستور ping –t IP_Address دامین کنترلر دیگر را ping کنید.

۳) در ابزار گرافیکی IPSecMon مبادله کلید و برقراری ارتباط را مورد بررسی قرار دهید.

استفاده درست از IPSec

با انکه شاید طراح های IPSec این مورد را در نظر نداشتند، IPSec یک پروتکل مناسب برای کپسوله کردن ترافیک های پیچیده است. در این سناریو ما با آنکه برای کپسوله کردن و همچنین رمزنگاری ترافیک بین دو دامین کنترلر از آن استفاده می کنیم، نحوه انجام ما به روشی بود که تمام ترافیک بین دو دامین کنترلر منتقل می شود. در این سند از pre-shared Key بحثی عنوان نشد زیرا، دارای ریسک های امنیتی قوی است و توصیه نمی گردد.

AD DS در Perimeter Network

Perimeter Network یا DMZ می تواند یک ناحیه پر چالش برای طراحی شبکه باشد. امروزه بسیاری از کاربرد های سبب شده است که نیاز به وجود DC در DMZ باشد. IPSec نیز می تواند در این سناریو کمک کننده باشد و برای Lock Down کردن یک Server مورد استفاده قرار گیرد. راهکار ها و طراحی های دیگر نیز وجود دارد که در آینده مورد بررسی قرار می گیرند.

تاریخچه: این مطلب ترجمه ای است با برخی تغییرات بر مطلب “Active Directory Replication Over Firewalls” در Microsoft Technet Wiki. مطلب مذکور از Tech Library منتقل شده است. راهکار های جدید تری در ویندوز سرور ۲۰۰۸ موجود است که در آینده در مطالب مجزایی مورد بررسی قرار می گیرند.